MI SELECCIÓN DE NOTICIAS

Noticias personalizadas, de acuerdo a sus temas de interés

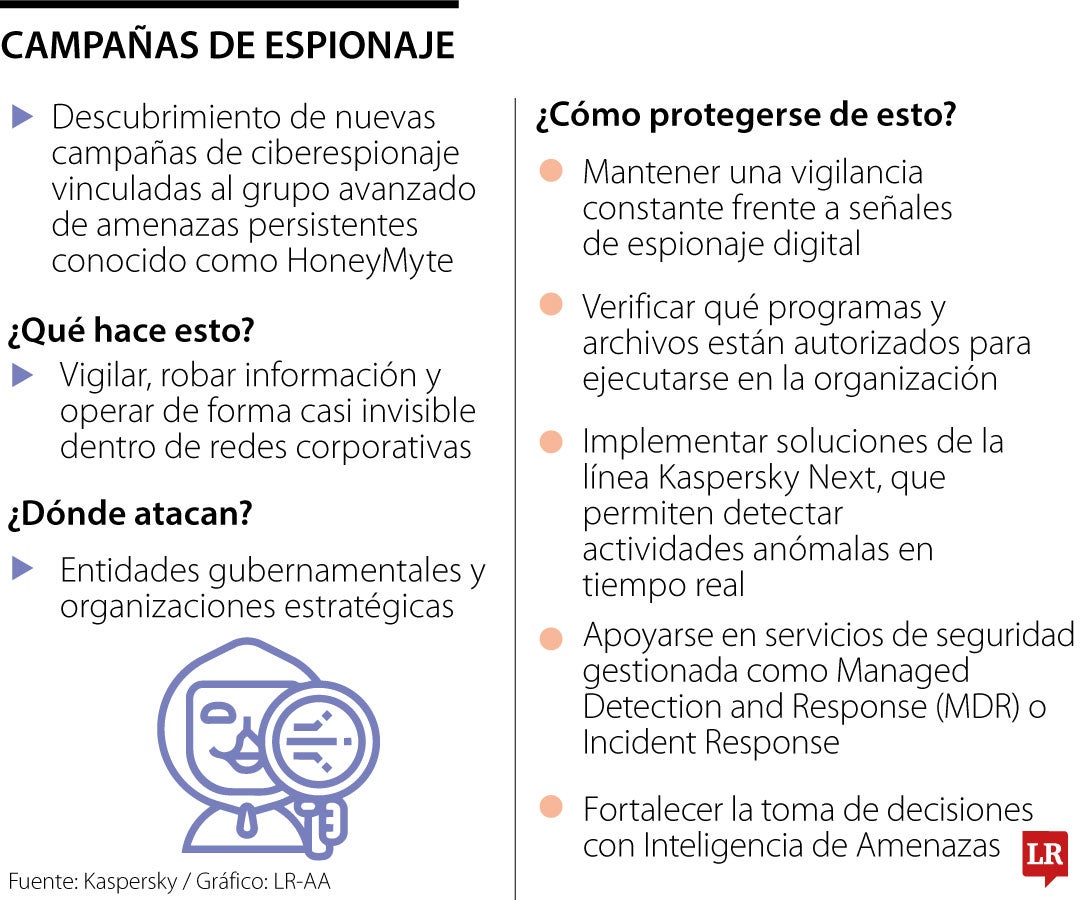

Campañas de espionaje.

De acuerdo con investigadores del Equipo Global de Investigación y Análisis de Kaspersky, GReAT, el grupo fortaleció su principal herramienta” maliciosa”, conocida como CoolClient

Kaspersky reveló el descubrimiento de nuevas campañas de ciberespionaje vinculadas al grupo avanzado de amenazas persistentes, APT, conocido como HoneyMyte, que ha perfeccionado sus herramientas para vigilar, robar información y operar de forma casi invisible dentro de redes corporativas, especialmente en entidades gubernamentales y organizaciones estratégicas.

De acuerdo con investigadores del Equipo Global de Investigación y Análisis de Kaspersky, GReAT, el grupo fortaleció su principal herramienta” maliciosa”, conocida como CoolClient, incorporándole nuevas capacidades que permiten observar con mayor detalle la actividad de los usuarios dentro de los sistemas comprometidos.

Explicaron que entre las mejoras más relevantes se incluyen capacidades de monitoreo del portapapeles y seguimiento de las aplicaciones en uso. Estas funciones permiten recopilar información clave, como los títulos de las ventanas activas, los procesos asociados y la fecha y hora, lo que posibilita reconstruir con precisión la actividad del usuario y el contexto en el que maneja información sensible en su equipo.

Además, añadieron que los expertos detectaron que CoolClient ahora puede robar credenciales de proxies de red, un tipo de información crítica que suele utilizarse para controlar el acceso a internet en empresas y organismos. Esta técnica, nunca antes observada en el malware de HoneyMyte, amplía significativamente la capacidad del grupo para moverse dentro de redes corporativas sin ser detectado.

Las investigaciones también muestran que CoolClient suele instalarse como backdoor, acompañando a otras variantes de malware conocidos como PlugX y LuminousMoth. Para ejecutar sus ataques, el grupo aprovecha un método que utiliza archivos legítimos y firmados digitalmente, lo que dificulta que las soluciones de seguridad tradicionales detecten la amenaza. Entre 2021 y 2025, HoneyMyte abusó de programas auténticos de distintos fabricantes, y en las campañas más recientes utilizó una aplicación firmada de un proveedor de software empresarial.

La entidad añadió que los atacantes emplearon scripts automatizados para recopilar información del sistema, extraer documentos internos y robar credenciales almacenadas en navegadores. También se identificó una versión de malware diseñada específicamente para robar contraseñas de Chrome.

Forma de dirigir ya no es un asunto aspiracional: es una variable crítica para el desempeño, rentabilidad y la supervivencia organizacional. proporción de empresas no se consolida en sus primeros años

La captación de talento se ha convertido en una decisión estratégica que atraviesa cultura, liderazgo y procesos internos dentro de las empresas

QS considera indicadores como empleabilidad, retorno sobre inversión, resultados en emprendimiento y egresados, y diversidad de estudiantes y profesores