MI SELECCIÓN DE NOTICIAS

Noticias personalizadas, de acuerdo a sus temas de interés

Por medio de un programa nombrado WanaCrypt0r, los archivos de varias empresas fueron cifrados del disco duro, por lo que los hackers pidieron un rescate de US$300 en bitcoins por cada sistema atacado.

Juan Camilo Reyes, líder de servicios de seguridad para la región de IBM, afirmó que “hay que entender que este ataque se hizo con fines financieros, dirigido a las empresas. Pero a los hackers no les funcionó muy bien, porque al domingo solo pudieron reclamar US$35.000 en bitcoins, los cuales equivalen a 115 pagos”.

Para entender con más facilidad, lo que hace este malware es cerrar con llave toda la información, y pedir a cambio de la misma un pago, aunque varios expertos afirman que no es aconsejable hacerlo, ya que no se puede asegurar su entrega.

Este malware atacó los equipos Windows porque fue creado por un error en el mismo sistema. Pero según Daniel Tovar, especialista en tecnología, los computadores Apple también pueden verse afectados con otros virus que se creen.

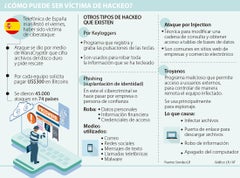

Sin embargo, esta no es la única forma en la que un equipo puede sufrir un ciberataque, y aunque existen innumerables vulnerabilidades, son seis las más comunes y en las que puede caer fácilmente.

El primero es el ataque por medio de keyloggers. Este es un programa que registra y graba las pulsaciones de las teclas; es decir, de todo lo que se escribe en el computador, y que posteriormente es usado por softwares para robar esa información. Con este método existe la posibilidad de hurto de documentos, usuarios, claves, números de tarjetas, contraseñas y hasta datos personales.

Otro de los ataques más comunes, según Reyes, es la ingeniería social o también llamada phishing: un ataque que no tiene que ver con tecnología, sino con el robo de información confidencial en el que aprovechan datos privados de una persona para entrar en el sistema por medio de mensajes de texto, redes sociales y llamadas.

Una tercera forma de ataque que se da principalmente en las empresas y comercio electrónico es por injection, una técnica que consiste en modificar una cadena de consulta para obtener acceso a tablas de bases de datos.

Otro de los virus más comunes son los Troyanos, un malware que le otorga acceso a usuarios externos para controlar remotamente el equipo infectado, y se usa principalmente para espionaje.

Los consejos para que usted no sea víctima de estos ciberataques inician con tener un respaldo o backup de toda la información de su computador, no abrir correos de personas desconocidas o de páginas con links rotos; y la más importante es evitar la conexión de dispositivos externos sin hacer un proceso de revisión con su respectivo antivirus de confianza.

La opinión

Juan Camilo Reyes

Líder de servicios de seguridad de IBM para Latam

“El ataque afecta a los dispositivos Windows, porque fue diseñado por una vulnerabilidad que se presentó en esta plataforma”.

La entidad presta atención integral a más de 20.000 niños provenientes de departamentos como Antioquia, Chocó y Córdoba

Con corte al segundo trimestre, Claro amplió su participación en el sector, Tigo la mantuvo, mientras que los operadores Movistar y WOM decrecieron

La compañía obtuvo la mariposa de plata en el premio trascender 2025 en Buenos Aires Argentina y el tercer lugar en el concurso el mundo unido por la vida, destacando entre 23 empresas de 14 países